* Este post corresponde a la serie de apuntes del Learning Path «Become an Ethical Hacker» de LinkedIn Learning.

* Todos los comandos mencionados son para ser ejecutados desde Linux a no ser que se diga lo contrario.

* Todas las imágenes están sacadas del curso de Lisa Block

Las fases del análisis de paquetes son: recolección, decode, visualización y análisis

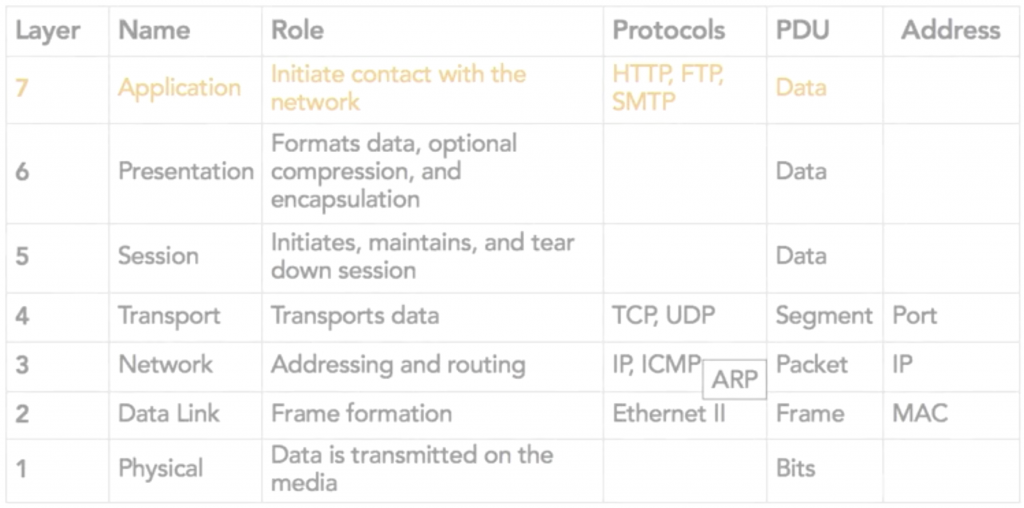

El modelo OSI

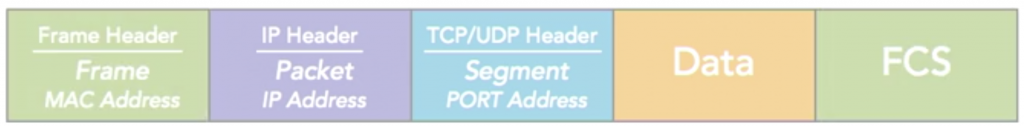

El modelo OSI estandariza las funciones de transformación de datos, a través de sus diferentes capas, especificando cómo se encapsulan los datos.

Es importante entender cómo funciona el encapsulado en las diferentes capas del modelo pues el encapsulado se ve de forma clara al analizar el tráfico con Wireshark